فایروال چیست ؟

فایروال میتواند به صورت یک تجهیز سخت افزاری یا نرمافزاری باشد . وظیفه فایروال کنترل ترافیک عبوری است

در واقع میتوان گفت طراحان شبکه فایروال را به نوعی در شبکه قرار میدهند که تمامی ترافیکهای شبکه از آن عبور کند تا بتوانند آن ترافیک ها را بررسی کنند

از جمله مهمترین ترافیکهای شبکه میتوان به ترافیک شبکه به سمت اینترنت و یا از اینترنت به سمت شبکه داخلی اشاره کرد همچنین ترافیکهایی که مقصد آن ها سرورهای شبکه است از مهمترین ترافیک ها به شمار می آیند

جهت بررسی دقیق این ترافیکها از اولین قابلیت فایروال یعنی اکسس لیست استفاده می شود

اکسس لیست چیست ؟

نوعی لیست با نام Access List یا لیست دسترسی ها وجود دارد با تنظیم این لیستها میتوانیم مشخص کنیم کدام کلاینتها با کدام سرورها چه ارتباطی داشته باشد مثلاً کلاینتها نتوانند سرورها را پینگ کنند اما سرورها این امکان را داشته باشند یا بگوییم کلاینتها به غیر از مدیر شبکه امکان ریموت زدن به سرورها را نداشته باشد در واقع وظیفه اصلی فایروال اعمال همین بایدها و نبایدهاست که به آنها پالیسی گفته میشود

به غیر از بحث لیست دسترسیها که در فایروالها راهاندازی میکنیم دو جزء دیگر نیز در فایروال وجود دارد که به آن ها IPS و IDS گفته می شود

IDS چیست ؟

IDS مخفف عبارت Intrusion Detection System است . وظیفه اصلی ids تشخیص حملات و نفوذ است . در واقع با بررسی و تحلیل ترافیک های عبوری از فایروال حملات را شناسایی می کند .

روش های شناسایی حملات که توسط ids استفاده می شود چیست ؟

معروف ترین روش شناسایی حملات در ids استفاده از Signature-based detection است . Signature در واقع سورس حمله است که در فایروال آپلود می کنیم و فایروال روش آن حمله را فرا می گیرد. این روش شبیه به واکسیناسیون عمل می شود . در واقع واکسن یک بیماری , میکروب ضعیف شده یا کشته شده است که به بدن افراد تزریق می شود تا سیستم ایمنی الگوی ویروس را شناسایی و برای تهاجم های بعدی آماده باشد

هم اکنون در فایروال ها بیش از 20,000 Signature وجود دارد .

روش دیگر برای شناسایی حملات Anomaly-Based Detection است . واژه Anomaly به معنی غیر طبیعی یا غیر نرمال است . شناسایی با استفاده از این روش کمی دشوار است . برای استفاده از این قابلیت می توانید کل ترافیک هایی که به نظر شما مورد تایید هستند را شناسایی و غیر از آن را بلاک کنید . در این روش امکان خطا وجود دارد .

نکته : دقت کنید که در IDS می توان چندین روش را همزمان استفاده کرد و IDS فقط برای تشخیص نفوذ است نه جلوگیری از آن . در واقع IDS شبیه کمک داور فوتبال عمل می کند . یعنی در صورتیکه تخلفی در زمین فوتبال مشاهده کند به داور اصلی اطلاع می دهد . IDS نیز در صورت تشخیص نفوذ موضوع را به IPS اطلاع می دهد

IPS چیست ؟

IPS مخفف Intrusion Prevention System است

وظیفه IPS جلوگیری از حملات است . در واقع گزارش حملاتی که توسط IDS تشخیص داده شود به دست IPS خواهد رسید و IPS واکنش نشان می دهد . اینکه IPS چه واکنشی نشان دهد بستگی به تنظیمات ما دارد . ممکن است IPS فقط از حملات جلوگیری کند یا ممکن است آدرس IP شخصی که حمله کرده است را به مدت زمانی معلومی بلاک کند . تصویر بالا به خوبی وظیه IPS و IDS و همکاری آن ها با یکدیگر نمایش می دهد

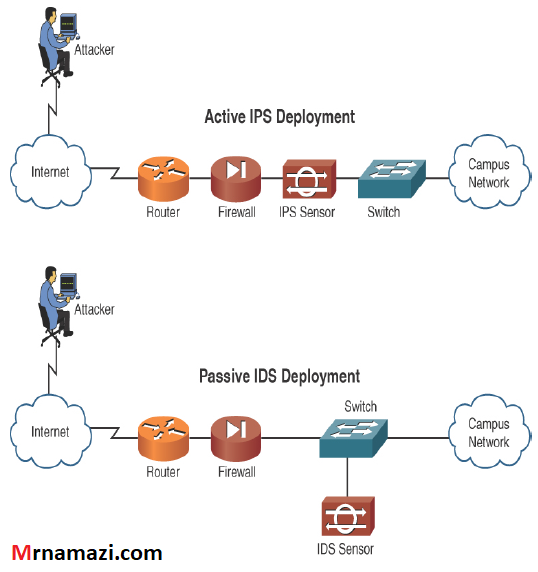

توپولوژی استفاده از IDS و IPS :

مد پسیو و اکتیو چیست ؟ اگر یک دستگاه به صورت مستقیم در روند انتقال اطلاعات قرار گیرد و عبور ترافیک در شبکه منوط به رد شدن از آن دستگاه باشد , آن دستگاه به صورت اکتیو در شبکه جایگذاری شده است . مانند تصویر اول که IPS به صورت اکتیو بسته شده است و اگر غیر از این باشد مانند IDS که در تصویر مشاهده می کنید مد پسیو است

اگر از مد پسیو در شبکه استفاده شود ترافیک ها به صورت پیش فرض از آن دستگاه عبور نمی کنند و آن دستگاه از ترافیک های شبکه بی اطلاع خواهد ماند برای همین جهت قرار دادن یک دستگاه به صورت پسیو از پورت Span بر روی سوییچ استفاده می کنیم

21 کاربر

21 کاربر  10 محصول

10 محصول  82 مطلب

82 مطلب  309 دیدگاه

309 دیدگاه